最強のWikiとして紹介されているCROWIですが、メルカリの社内共有でも使われているそうで、フリーで使えるのがいいですよね。

会社でwikiを導入するメリットは、やはり検索がしやすいことです。エクセルなどだと、ファイルの中までチェックする場合、わざわざエクセルを開かないといけないですが、wikiなら検索するとすぐに見つけられます。

そして、Crowi-plusの後継として開発されたのが、GROWIです。

社内のオンプレwikiとして利用できるGROWIですが、LDAP認証ができるということで、早速、自宅のVMware PlayerにCentOSをインストールして、GROWIを構築し、その後、Windows Server 2016にADを構築、LDAP認証ができるか動作確認をしてみました。

ちなみに、GROWIのインストール手順はこちらにまとめました。時間があるときに、もう少し分かりやすく整理しますね。

CentOS7.4にオンプレで使えるwikiのGROWiをインストールしてみた - CAFE BREAK

構築は意外と大変ですが、簡単に作る方法もあったりしますが、社内の情報などを掲載したい場合は、オンプレミスでの構築がお勧めですね。

そして、wikiのいいところは、検索がしやすいことです。エクセルなどで資料をまとめると、検索が大変ですが、wikiだと全文検索ができますからね。そして、この全文検索機能があるのが、GROWIですが、せっかく使えるようになったLDAP認証ですが、失敗してしまいます。

GROWIのLDAPの設定方法は以下のサイトに書かれていますが、、、

最強のWiki「GROWI(旧crowi-plus)」で LDAP 認証を設定する

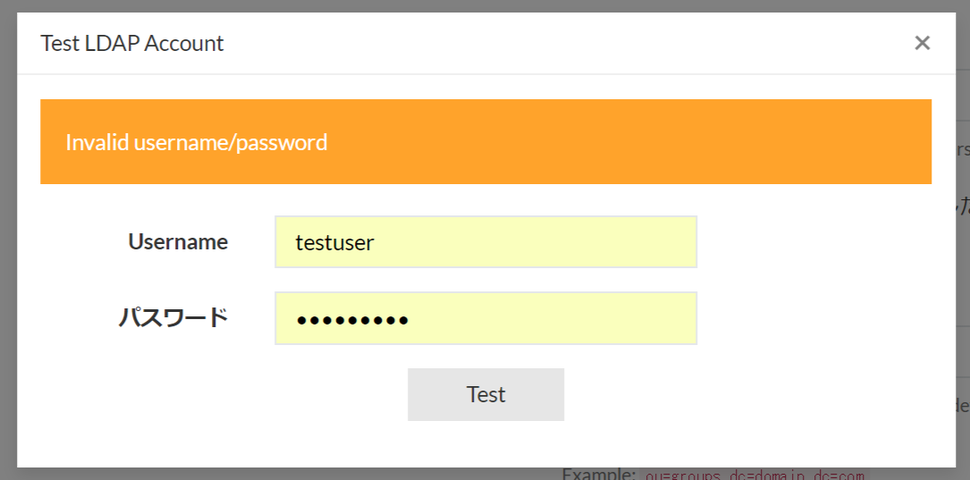

ログインフォームから LDAP のユーザーID, Pass を入力すれば、自動でユーザーが作成されるということですが、ADから調べたLDAP情報を入力してテストをしたら、以下のメッセージが。

Test LDAP AccountInvalid username/password

ということで、色々と調査をしていたんですが、ようやく認証に成功させることができました。

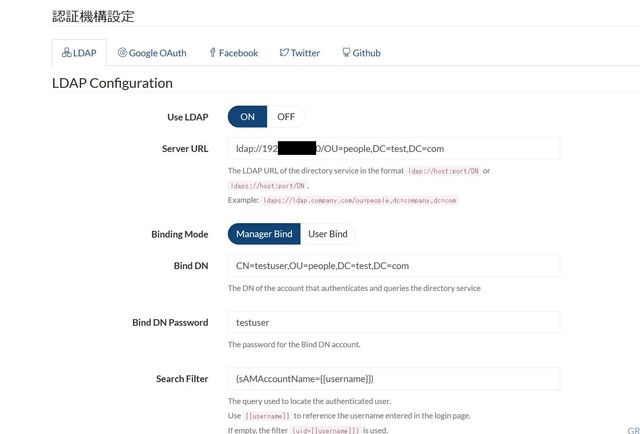

まずは、「Use LDAP」を「ON」にします。

続いて、ADは匿名認証をサポートしていないようで、「User Bind」ではなく、「Manager Bind」に変更。続いて、BIND認証用のアカウントのDNを登録します。ユーザーはActive DirectoryのドメインユーザーでOKです。管理権限がある必要はありません。

そして、Bind DN Passwordは、「Manager Bind」で設定したアカウントのパスワードです。そして、「Search Filter」に「(sAMAccountName={{username}})」を登録。

Active Directoryの場合に、UIDで認証が通らない場合は、「sAMAccountName」を設定します。

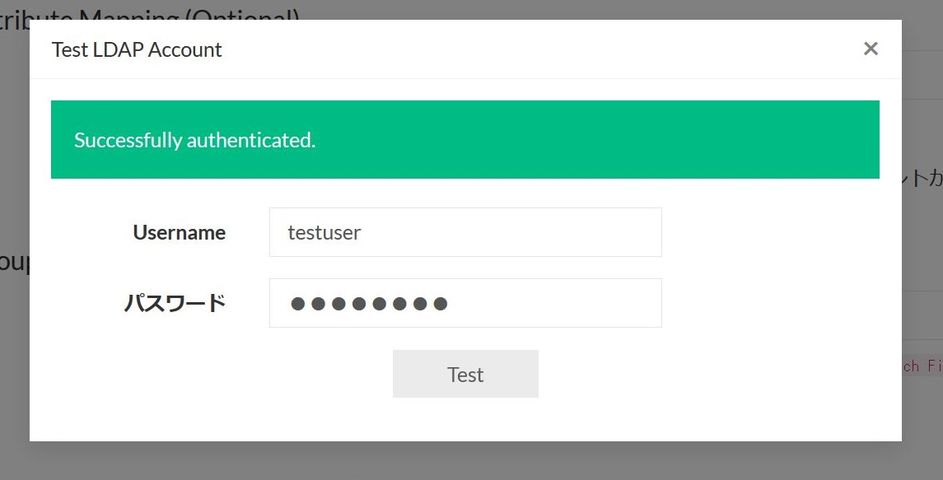

そして、この状態で「Test LDAP Account」でテストを実行すると、成功した場合は「Successfully authenticated.」と表示されます。

これでADに登録されたユーザーアカウントでログイン可能になります。